VMware vCenter 访问控制

1. 简介

使用用户、组、角色和权限可控制哪些用户可以访问 vSphere 受管对象以及他们可以执行哪些操作。vCenter Server 和 ESX/ESXi 主机根据分配给用户的权限确定用户的访问级别。vCenter Server 和 ESX/ESXi 主机凭借用户名、密码和权限组合这一机制对用户的访问权限进行验证并授予其执行操作的权限。服务器和主机将维护授权用户及分配给每个用户的权限的列表。

特权定义执行操作和读取属性所需的基本个人权限。ESX/ESXi 和 vCenter Server 使用一组特权或角色来控制哪些用户或组可以访问特定的 vSphere 对象。ESX/ESXi 和 vCenter Server 提供一组预定角色。您也可以创建新的角色。

特别注意的是:在ESX/ESXi 主机上分配的特权和角色与在 vCenter Server 系统上分配的特权和角色是相互独立的。当使用vCenter Server 管理主机时,只有通过 vCenter Server 系统分配的特权和角色可用。如果使用 vSphere Client直接连接主机,则只有直接在主机上分配的特权和角色可用。

2. vSphere 用户/组

用户是经过授权可登录主机或 vCenter Server 的个人。多个用户可以在同一时间从不同的 vSphere Client 会话访问 vCenter Server 系统。vSphere 未明确限制具有相 同身份验证凭据的用户同时访问 vSphere 环境并在其中执行操作。

单独管理在vCenter Server 系统上定义的用户和在单个主机上定义的用户。即使主机和 vCenter Server 系统的用户列表似乎有共同的用户(例如,称为 devuser 的用户),也应将这些用户视为碰巧拥有相同名称的独立用户。vCenter Server 中的 devuser 属性(包括权限和密码等)与 ESX/ESXi 主机上的 devuser 属性相互独立。如果以devuser 身份登录 vCenter Server,则可能拥有查看和删除数据存储内文件的权限。如果以 devuser 身份登录ESX/ESXi 主机,则可能没有这些权限。

2.1 vCenter Server 用户

vCenter Server 授权用户是包括在 vCenter Server 引用的 Windows 域列表中的用户,或者是 vCenter Server系统上的本地 Windows 用户。一旦用户连接到 vCenter Server,便会应用这些用户定义的权限。

不能使用 vCenter Server 手动创建、移除或以其他方式更改 vCenter Server 用户。要 操作用户列表或更改用户密码,使只能使用用于管理 Windows 域或活动目录的工具。对 Windows 域作出的任何更改均反映在 vCenter Server 中。由于不能直接管理 vCenter Server 中的用户,因此用户界面不会提供用户列表供您查看。只有在选择用户为其配置权限时才会看到这些更改。链接模式组中已连接的 vCenter Server 使用活动目录维护用户列表,以允许该组中的所有 vCenter Server 系统共享公用的用户集。

2.2 主机用户

经授权直接在 ESX/ESXi 主机上工作的用户已在安装 ESX/ESXi 时默认添加到内部用户列表,或者由系统管理员在安装后添加到内部用户列表。如果使用 vSphere Client 以 root 身份登录到 ESX/ESXi 主机,则可以使用用户和组选项卡执行针对这些用户的各种管理活动。可以添加用户、移除用户、更改密码、设置组成员资格并配置权限。

每台 ESX/ESXi 主机都有两个默认用户:

根用户(root)拥有全部管理特权。管理员使用此用户登录,并可使用其关联的密码通过 vSphere Client 登录主机。根用户可在其所登录的特定主机上执行所有控制操作,包括操作权限、创建组和用户(仅在 ESX/ESXi 主机上)以及使用事件等。

vpxuser 用户是一个 vCenter Server 实体,在 ESX/ESXi 主机上拥有根权限,能够管理该主机上的活动。vpxuser 在 ESX/ESXi 主机连接 vCenter Server 时创建。除非通过 vCenter Server 对该主机进行了管理,否则它不会显示在 ESX 主机上。

2.3 组

vCenter Server 和 ESX/ESXi 主机上的组列表的来源与其各自用户列表的来源相同。如果通过 vCenter Server进行操作,则会从 Windows 域调用组列表。如果直接登录 ESX/ESXi 主机,则在该主机维护的表中调用组列表。通过 Windows 域或活动目录数据库为 vCenter Server 系统创建组。当直接连接主机时,使用 vSphere Client

中的“用户和组”选项卡为 ESX/ESXi 主机创建组。

2.4 用户和组的最佳做法

使用最佳做法管理用户和组可提高 vSphere 环境的安全性和易管理性。VMware 建议采用以下最佳做法在 vSphere 环境中创建用户和组:

使用 vCenter Server 集中化访问控制,而不是在单个主机上定义用户和组。

选择本地 Windows 用户或组以授予 vCenter Server 中的管理员角色。

为 vCenter Server 用户创建新组。避免使用 Windows 内置组或其他现有组。(安全起见,这个非常重要)

3. 角色

角色是一组预定义的特权。特权定义执行操作和读取属性所需的基本个人权限。当分配用户或组权限时,将用户或组与 角色配对,并关联与清单对象配对的用户或组。单个用户对于清单中的不同对象可能有不同角色。例如,如果清单中有两个资源池(池 A 和池 B),可以为特定用户在池 A 上分配虚拟机用户角色和在池 B 上分配只读角色。这将允许该用户启动池 A 中的虚拟机,而无法使用池 B 中的虚拟机,尽管该用户仍然可以查看池 B 中的虚拟机状态。

在 ESX/ESXi 主机上创建的角色与在 vCenter Server 系统上创建的角色是相互独立的。当使用 vCenter Server管理主机时,只有通过 vCenter Server 创建的角色可用。如果使用 vSphere Client 直接连接主机,则只有直接在主机上创建的角色可用。

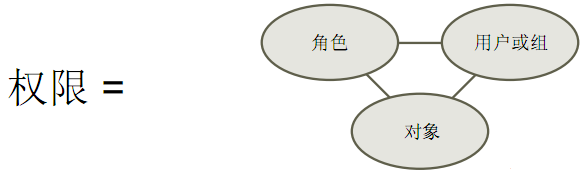

4. 权限

在 vSphere 中,权限由清单对象的用户或组和分配的角色组成,例如虚拟机或 ESX/ESXi 主机。权限授予用户执行对象(向其分配了角色)上的角色所指定的活动的权限。

例如,要配置 ESX/ESXi 主机的内存,必须授予用户的角色包括主机.配置.内存配置特权。通过将不同角色分配给不同对象的用户或组,可以准确控制用户可以在 vSphere 环境中执行的任务。

最初所有其他用户在任何对象上均无访问权限,这意味着他们不能查看这些对象或对其执行操作。具有管理员特权的用户必须向这些用户授予权限以允许他们执行必要的任务。

5. 角色和权限的最佳做法

使用角色和权限的最佳做法可充分提高 vCenter Server 环境的安全性和易管理性。 在 vCenter Server 环境中配置角色和权限时,VMware 建议采用以下最佳做法:

如果可能,向组而不是单个用户授予权限。

仅在需要时授予权限。使用最少权限数使得了解和管理权限结构变得更容易。

如果要为组分配限制性角色,请检查该组是否不包括管理员用户或其他具有管理特权的用户。否则,您可

能无意识地限制了部分清单层次结构(已从中向该组分配了限制性角色)中管理员的特权。

使用文件夹将对象分组,使各组对象对应于要授予其的不同权限。

授予根 vCenter Server 级别的权限时要小心。具 有根级别权限的用户有权访问 vCenter Server 上的全局数据,例如角色、自定义属性、vCenter Server 设置和许可证。对许可证和角色的更改会传播到链接模式组中的所有vCenter Server 系统,即使用户在组中的所有 vCenter Server 系统上均没有权限。

大多数情况下,根据权限启用传播。这可确保当向清单层次结构中插入新对象时,它们会继承权限并且用户可以对其进行访问。

使用“无权访问”角色可屏蔽您希望特定用户无权访问的层次结构的指定区域。

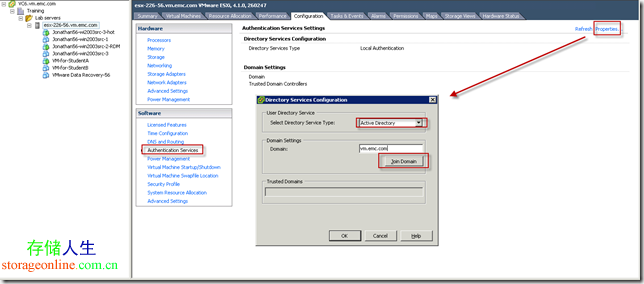

6. 域用户访问控制设置实例

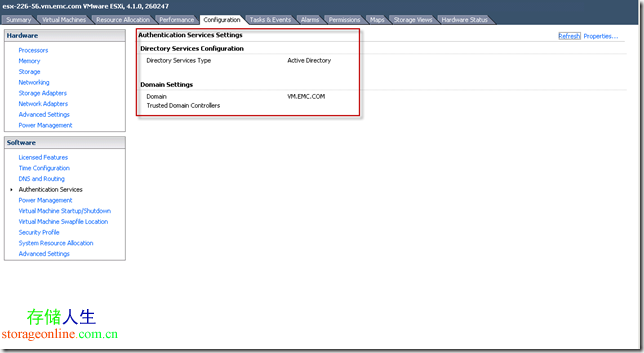

6.1 将ESX/ESXi加入域

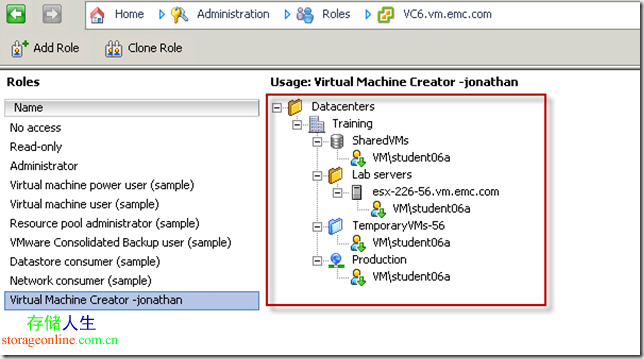

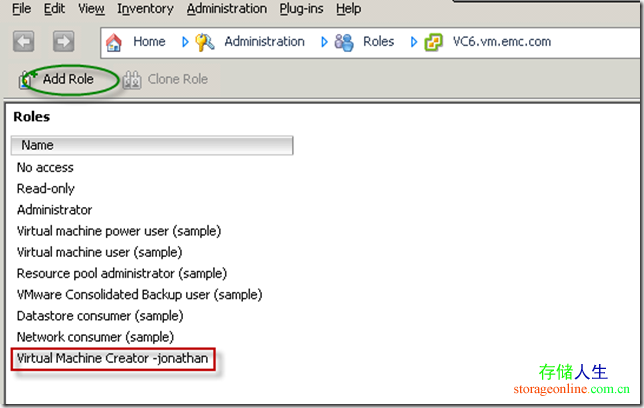

6.2 vCenter上创建角色

赋予能访问某些数据存储,网络及资源池的权限以及虚拟主机某些操作的权利。

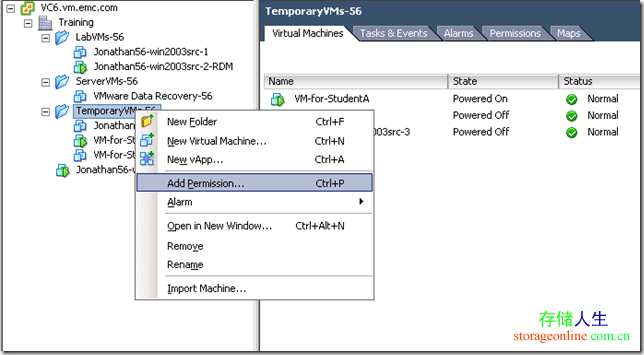

6.3 给对象设置用户权限

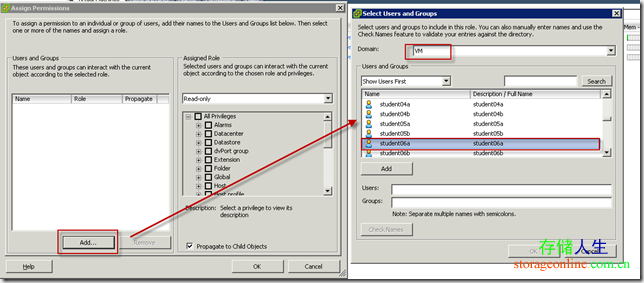

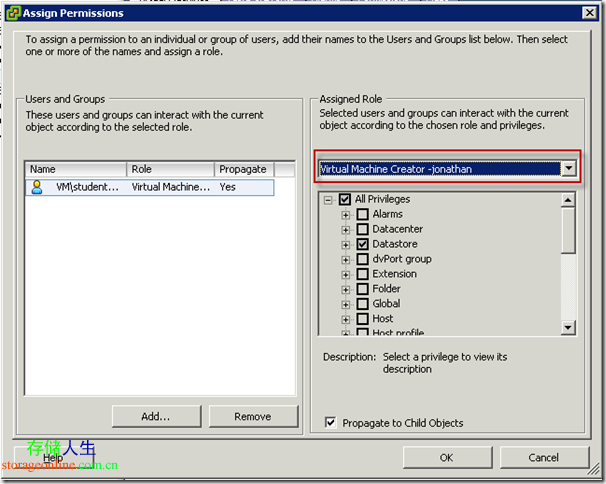

前面讲了,在 vSphere 中,权限由清单对象的用户或组和分配的角色组成,因此这里需要给该用户绑定要访问的对象。以管理员身份登录,右键单击某个对象,然后选择添加权限:

|

|

|---|

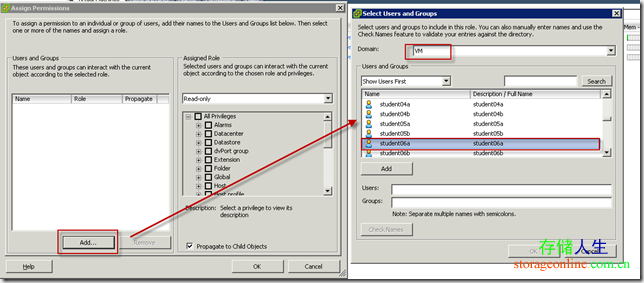

左边选择域用户,右边选择刚才新建的角色:

6.4 以域用户登录vCenter

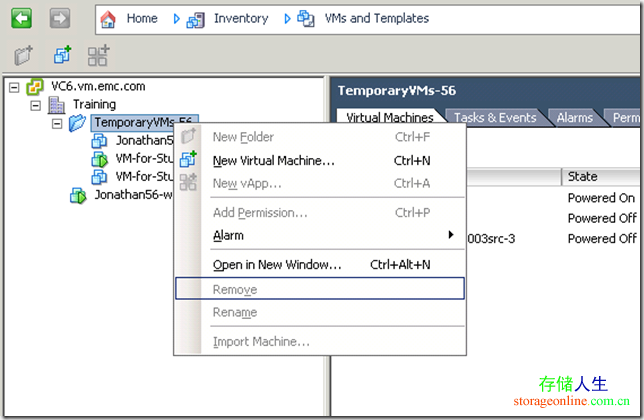

现在可以登录了,且只能访问那些赋予的对象:

这里可以查看自己的权限列表: